Introducción

En el día a día del administrador de sistemas siempre nos preocupamos en la seguridad de nuestros servidores. Fail2BAN es una herramienta que nos permitirá automatizar la revisión de nuestros logs de nuestras principales aplicaciones del servidor.

Activar las jaulas o los logs que tiene que revisar es muy sencillo.

Instalar Fail2BAN

La instalación la vamos a llevar a cabo en Ubuntu 18.04 LTS, por lo tanto cualquier sistema Debian es compatible.

apt-get install fail2ban

Configurar Fail2BAN

Accederemos a la carpeta de configuración de Fail2BAN y realizaremos una copia del fichero de configuración (el cual será el que modifiquemos).

cd /etc/fail2ban

cp jail.conf jail.local

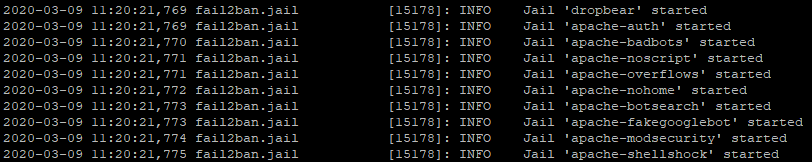

Editaremos el fichero jail.local y solo habilitaremos aquellos logs de los servicios que tengamos instalados en nuestro sistema.

En el caso de habilitar algo que no encuentre, nuestro servicio de Fail2BAN no arrancará.

También recordar que por defecto habilita la jaula de «SSH», por lo tanto debería estar configurada. No obstante lo dejaremos en el fichero de configuración activo para que no se nos olvide.

Ejemplo habilitando jaulas:

[sshd] enabled = true port = ssh logpath = %(sshd_log)s backend = %(sshd_backend)s [apache-auth] enabled = true port = http,https logpath = %(apache_error_log)s

Como veis hemos habilitado la de SSH y Apache-Auth. Para habilitarlos solo tuve que añadir la línea «enabled = true».

Simple, ¿verdad?

¿Funciona Fail2BAN?

Para ver si está en funcionamiento revisaremos en 3 lugares:

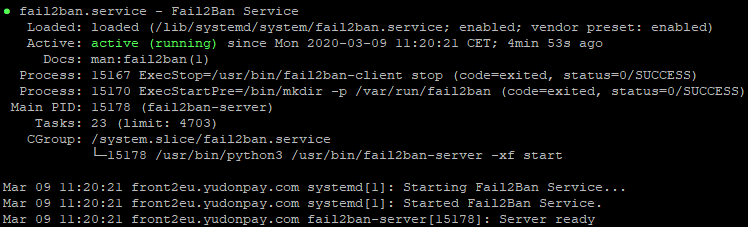

service fail2ban status

ps -ef | grep fail2ban

tail -f /var/log/fail2ban.log

Solo hace falta revisar uno de ellos para ver si nuestro Fail2BAN está en ejecución en el sistema, pero os dejo tres para que elijáis el que más rabia os de.

Conclusión

Siempre es bueno de rodearse de buenas herramientas para mantener nuestro entorno seguro y esta es una de ellas.

Recordad que podéis visitar la categoría SEGURIDAD, para obtener otros artículos relacionados.

Si tenéis alguna duda, podéis comentar la entrada e intentaré resolverlas.